windowslogon_winlogon是什么进程的缩写

1.那位电脑高手可以介绍一下,运行cmd.exe下都有那几种命令?

2.硬盘启动流程

3.电脑有哪些?

4.请问注册表里怎么看程序进程和删除进程

5.请教各位

6.■■■■■进程里的svchost是什么?怎么一结束它就出现离重新启动还有59秒

在使用Windows XP的过程中,系统速度会随着时间的推移越来越慢,你可重装系统,但重装后,那么多的应用软件也要重新安装,如何在不安装系统的前提下提升Windows XP的运行速度呢?

1、定期整理磁盘碎片

计算机硬盘中最细小的单位是扇区,一个档案通常会占用若干扇区,每当硬盘用久了,无数次的新增、更改和删除档案后,就会造成很多断断续续的扇区,因而非连续性的档案便会愈来愈多,硬盘磁头便需要花更多时间跳来跳去来读取数据,这就导致硬盘速度减慢。有见及此,windows才会有“整理磁盘碎片”出现。只要执行“整理磁盘碎片”,所有非连续性的档案都会被重新编排得整整齐齐,至于执行时间,大约一星期左右执行一次便可了。

2、去掉预定任务

通常情况下,Windows XP在连接其它计算机时,会全面检查对方机子上所有预定的任务,这个检查会让你等上30秒钟或更多时间。去掉的方法是开始

a、修改注册表的run键,取消那几个不常用的东西,比如Windows Messenger。启用注册表管理器:开始→运行→Regedit→找到“HKEY_CURRENT_USER\Software\Microsoft\Windows\Current\Version\Run\

MSMSGS”/BACKGROUND这个键值,右键→删除,世界清静多了,顺便把那几个什么cfmon的都干掉吧。

b、修改注册表来减少预读取,减少进度条等待时间,效果是进度条跑一圈就进入登录画面了,开始→运行→regedit启动注册表编辑器,找HKEY_LOCAL_MACHINESYSTEM\ Current\Control\SetControl\ Session anagerMemory\ManagementPrefetchParameters,有一个键EnablePrefetcher把它的数值改为“1”就可以了。另外不常更换硬件的朋友可以在系统属性中把总线设备上面的设备类型设置为none(无)。

3、关闭系统属性中的特效

这可是简单有效的提速良方。点击开始→控制面板→系统→高级→性能→设置→在视觉效果中,设置为调整为最佳性能→确定即可。这样桌面就会和win2000很相似的,我还是挺喜欢XP的蓝色窗口,所以在“在窗口和按钮上使用视觉样式”打上勾,这样既能看到漂亮的蓝色界面,又可以加快速度。

5、Windows XP实现1秒关机

体积庞大的Windows XP操作系统关机起来很慢,大约需要30~50秒,但是按我们下面提供的方法更改注册表选项,你的Windows XP系统关机速度就会非常的快了。

找到HKEY-CURRENT-USER\Control Panel\Desktop键,将WaitToKillAppTimeout改为:1000,即关闭程序时仅等待1秒。

另:程序出错和系统自动关闭停止响应的程序如何实现快速关闭。

a、将HungAppTimeout 值改为:200,表示程序出错时等待0.5秒。

b、将AutoEndTasks 值设为:1,让系统自动关闭停止响应的程序。

6、关掉调试器Dr. Watson

我好像从win95年代开始一次也没用过这东西,可以这样取消:打开册表,找到HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\Current\Version\AeDebug子键分支,双击在它下面的Auto键值名称,将其“数值数据”改为0,最后按F5刷新使设置生效,这样就取消它的运行了。沿用这个思路,我们可以把所有具备调试功能的选项取消,比如蓝屏时出现的memory.dmp,在“我的电脑→属性→高级→设置→写入调试信息→选择无”等等。

7、加快启动速度

要加快Windows XP的启动速度。可以通过修改注册表来达到目的,在注册表编辑器,找到HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerMemory ManagementPrefetchParameters,在右边找到EnablePrefetcher主键,把它的默认值3改为1,这样滚动条滚动的时间就会减少;

9、优化网上邻居

Windows XP网上邻居在使用时系统会搜索自己的共享目录和可作为网络共享的打印机以及任务中和网络相关的任务,然后才显示出来,这样速度显然会慢的很多。这些功能对我们没多大用的话,可以将其删除。在注册表编辑器中找到HKEY_LOCAL_MACHINEsofewareMicrosoftWindowsCurrent VersionExploreRemoteComputerNameSpace,删除其下的(打印机)和{D6277990-4C6A-11CF8D87- 00AA0060F5BF}(任务),重新启动电脑,再次访问网上邻居,你会发现快了很多。

10、自动关闭停止响应程序

有些时候,Win XP会提示你某某程序停止响应,很烦,通过修改注册表我们可以让其自行关闭,在HKEY_CURRENT_USERControl PanelDesktop中将字符健值是AutoEndTasks的数值数据更改为1,重新注销或启动即可。

11、加快菜单显示速度

为了加快菜单的显示速度,我们可以按照以下方法进行设置:我们可以在HKEY_CURRENT_USERControl PanelDesktop下找到“MenuShowDelay”主键,把它的值改为“0”就可以达到加快菜单显示速度的效果。

12、清除内存中不被使用的DLL文件

在注册表的HKKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersion,在Explorer增加一个项AlwaysUnloadDLL,默认值设为1。注:如由默认值设定为0则代表停用此功能。

13、加快预读能力改善开机速度

Windows XP预读设定可提高系统速度,加快开机速度。按照下面的方法进行修改可进一步善用CPU的效率:HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSessionManager

MemoryManagement],在PrefetchParameters右边窗口,将EnablePrefetcher的数值数据如下更改,如使用PIII 800MHz CPU以上的建议将数值数据更改为4或5,否则建议保留数值数据为默认值即3。

四、Windows 2003

现在最新的微软操作系统是Win Server 2003。它是对应服务器的,现在有越来越多有朋友都升级到Windows 2003,安装之后大家发现没有,些操作系统麻烦多多,这样功能没有,那样功能打不开,甚至连听歌,玩游戏也成问题了。其实,Server 2003在XP的基础强化了安全性和稳定性,不得不关闭了一些工作站系统。我们是把 Win 2003当工作站用,当然要重新打开这些服务。

1、为DirectX加速

刚刚安装了Windows 2003,但是现在发现很多3D游戏都不能运行,只有一些传统2D平面游戏还能勉强运行,而且速度很慢。感觉上Windows 2003在运行PhotoShop时很快,但是为何不能运行3D游戏?

这并不是因为Windows 2003不支持3D游戏,而是系统设置的问题。首先请确保以正确的方式安装好显卡驱动,然后就要打开DirectX加速。DirectX加速是3D游戏最基本的需要,然而“为了”使Windows Server 2003更为单一地面向服务器平台应用,微软居然默认将其加速功能关闭。即便是在安装了最新的DirectX 9.0之后也不会自动打开加速功能,而必须手动设置。在“开始”→“运行”对话框中输入“dxdiag”以打开DirectX诊断工具。随后在显示一栏中将DirectDraw、Direct3D、P纹理加速功能启用。如此一来,Windows Server 2003便能运行各种3D游戏。除此以外,Windows Server 2003还默认关闭了硬件加速,你可以在显示属性的高级菜单中将其设置为完全加速。

2、关闭服务器向导

装完win 2003,你会发现“管理您的服务器”出现,把左下角的“登录时不要显示该页”勾上。如果你在开机时找不到,可以进入控制面板-管理工具-管理你的服务器中找到

3、开启硬件加速

桌面点击右键,进入属性-设置-高级-疑难解答,开启完全的硬件加速,这时会出现黑屏,然后回复正常。

4、声音加速

开始-运行-输入dxdiag-声音,把“声音的硬件加速级别”拉到“完全加速”。

6、提高系统性能

右键点击“我的电脑”图标,进入属性-高级-性能-设置,调整为最佳性能。

7、加速任务栏

除了将“任务栏保持在其它窗口的前端”其它全部去掉,原因如下:

自动隐藏任务栏:避免找不到任务栏,而且占用系统分组相似

任务栏按钮:程序过于集中,很难找到

显示时钟:有钟就无须用时钟

隐藏不活动图标:不知道现在使用了那些应用程序

8、提高桌面显示速度

右键点击桌面进入显示属性,把桌面墙纸和屏幕保护都关掉,在外观-效果中,把所有勾去掉。

9、管理器提速

在管理器或我的电脑上,选择工具-文件夹选项-常规,选择“使用windows传统风格的文件夹”。

把“隐藏受保护的操作系统文件”和“隐藏己知文件类型的扩展名”之外所有的选项都去掉。特别是“记住每个文件夹的视图设置”、“鼠标指向文件夹和桌面项时显示提示信息”、“在文件夹提示中显示文件大小信息”这几项关掉,去掉个性化设置。

第三是管理器的优化,查看中使用“列表”形式,以最小的图标和信息显示内容。在工具栏菜单中,把标准按钮和链接都去掉,这些功能全部通过快捷键可以实现,多留无益。

10、关掉系统桌面图标

在桌面上按右键,选择排列图标,去掉显示桌面图标的勾,关掉所有图标,节省大量。

11、IE的优化

IE的界面优化基本和管理器相同,都是尽可能减少功能条,只留下地址栏。不过,在工具-Internet选项中就有许多好玩东西了。

常规-可以更改的主页用空白页,开启时无须载入任何网页,速度快

高级-多媒体,去掉“启用自动图像大小调整”,直接显示整幅图像,减少IE的工作量。

浏览,去掉“启用脱机项目按同步”,在宽带包月如此流行的今天,脱机还有什么用?

去掉“使用平滑滚动”,让左边的导航条,按照正常的page up/down方式快速翻页。

去掉“下载完成后发出通知”,download完就算还通知什么,多此一举。

去掉“在地址栏中显示转到按钮”,转到的网址我们都没多大用处。

去掉“自动检查Internet Explorer更新”,手动更新永远比自动更新要快,而且无须让IE经常留意是否需要更新。

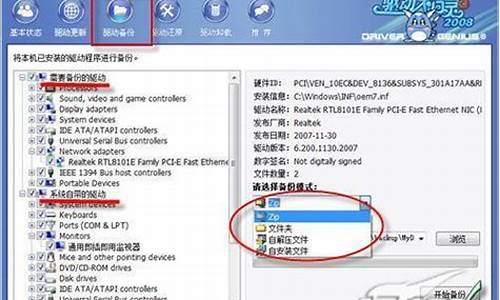

14、优化系统启动项

有部分应用程序在启动时没有通过启动菜单载入,而是直接通过注册表运行,对于这部分程序,我们可以在开始-运行,输入msconfig,在启动中找出没有用的选项。如:

realsched:real播放器的升级选项

elbycheck:CloneCD的实时监控

qqtask:Quicktime播放器的任务栏

neroCheck:nero刻录软件的检查

Adobe Gamma Loader:Adobe软件(photoshop之流)的伽玛纠正。

那位电脑高手可以介绍一下,运行cmd.exe下都有那几种命令?

应该是AV终结者

AV终结者

“AV终结者”即”帕虫”是一系列反击杀毒软件,破坏系统安全模式、植入木马下载器的,它指的是一批具备如下破坏性的、木马和蠕虫。“AV终结者”名称中的“AV”即为英文“反”(An-ti-virus)的缩写。它能破坏大量的杀毒软件和个人防火墙的正常监控和保护功能,导致用户电脑的安全性能下降,容易受到的侵袭。同时它会下载并运行其他盗号和恶意程序,严重威胁到用户的网络个人财产。此外,它还会造成电脑无法进入安全模式,并可通过可移动磁盘传播。目前该已经衍生多个新变种,有可能在互联网上大范围传播。“AV终结者”设计中最恶毒的一点是,用户即使重装操作系统也无法解决问题:格式化系统盘重装后很容易被再次感染。用户格式化后,只要双击其他盘符,将再次运行。“AV终结者”会使用户电脑的安全防御体系被彻底摧毁,安全性几乎为零。它还自动连接到某网站,下载数百种木马及各类盗号木马、广告木马、风险程序,在用户电脑毫无抵抗力的情况下,鱼贯而来,用户的网银、网游、QQ账号密码以及机密文件都处于极度危险之中。

传播途径

“AV终结者”的重要传播途径是U盘等移动存储介质。它通过U盘、移动硬盘的自动播放功能传播,建议用户暂时关闭电脑的这一功能。用户近期一定要注意U盘使用安全,不要在可疑电脑上使用U盘,以免自己的电脑受到传染。

特征

这种主要特征有:禁用所有杀毒软件以及相关安全工具,让用户电脑失去安全保障;致使用户根本无法进入安全模式清除;强行关闭带有字样的网页,只要在网页中输入‘’相关字样,网页遂被强行关闭,即使是一些安全论坛也无法登陆,用户无法通过网络寻求解决办法。

现象

·1. 生成很多8位数字或字母随机命名的程序文件,并在电脑开机时自动运行。

·2. 安全软件,中毒后会发现几乎所有杀毒软件,系统管理工具,反间谍软件不能正常启动。即使手动删除了程序,下次启动这些软件时,还会报错。

·3. 不能正常显示隐藏文件,其目的是更好的隐藏自身不被发现。

·4. 禁用windows自动更新和Windows防火墙,这样木马下载器工作时,就不会有任何提示窗口弹出来。为该的下一步破坏打开方便之门。

·5. 破坏系统安全模式,使得用户不能启动系统到安全模式来维护和修复。

·6. 当前活动窗口中有杀毒、安全、社区相关的关键字时,会关闭这些窗口。如你想通过浏览器搜索有关的关键字,浏览器窗口会自动关闭。

·7. 在本地硬盘、U盘或移动硬盘生成autorun.inf和相应的程序文件,通过自动播放功能进行传播。这里要注意的是,很多用户格式化系统分区后重装,访问其它磁盘,立即再次中毒,用户会感觉这格式化也不管用。

·8. 程序的最终目的是下载更多木马、后门程序。用户最后受损失的情况取决于这些木马和后门程序。

解决方案

方法一:

因为这个会攻击杀毒软件,已经中毒的电脑杀毒软件没法正常启动,双击没反应,因而这时无法用杀毒软件来清除;利用手动解决也相当困难,并且,AV终结者是一批,不能简单的通过分析报告来人工删除。推荐的清除步骤如下:

1. 在能正常上网的电脑上到://zhuansha.duba.net/259.shtml 下载AV终结者专杀工具。

2. 在正常的电脑上禁止自动播放功能,以避免通过插入U盘或移动硬盘而被感染。禁止方法参考方案附件:

把AV终结者专杀工具从正常的电脑复制到U盘或移动硬盘上,然后再复制到中毒的电脑上。

3. 执行AV终结者专杀工具,清除已知的,修复被破坏的系统配置。

(注:AV终结者专杀工具的重要功能是修复被破坏的系统,包括修复映像劫持;修复被破坏的安全模式;修复隐藏文件夹的正常显示和删除各磁盘分区的自动播放配置。)

4. 不要立即重启电脑,然后启动杀毒软件,升级库,进行全盘扫描。以清除木马下载器下载的其它。

方法二:

去黑联盟或黑客动画吧,下载一个AV生成器,运行后(注意别单击生成),选“卸载本地服务端”。

分析

[编辑本段]

1.生成文件

%programfiles%\Common Files\Microsoft Shared\MSInfo\{随机8位字母+数字名字}.dat

%programfiles%\Common Files\Microsoft Shared\MSInfo\{随机8位字母+数字名字}.dll

%windir%\{随机8位字母+数字名字}.hlp

%windir%\Help\{随机8位字母+数字名字}.chm

也有可能生成如下文件

%sys32dir%\{随机字母}.exe

替换%sys32dir%\verclsid.exe文件

2.生成以册表项来达到使随系统启动而启动的目的

HKEY_CLASSES_ROOT\CLSID\"随机CLSID"\InprocServer32 "文件全路径"

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\CLSID\"随机CLSID" "文件全路径"

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

ShellExecuteHooks "生成的随机CLSID" ""

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

"随机字符串" "文件全路径"

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wscsvc Start

dword:00000004

3.映像劫持

通过在HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\

Image File Execution Options下添加注册表项来进行文件映像劫持,可阻止大量安全软件及系统管理软件运行,并执行体。

被劫持的软件包括:

360rpt.exe;

360Safe.exe;

360tray.exe;

adam.exe;

AgentSvr.exe;

AppSvc32.exe;

autoruns.exe;

grssvc.exe;

AvMonitor.exe;

p;

p.exe;

CCenter.exe;

ccSvcHst.exe;

FileDsty.exe;

FTCleanerShell.exe;

HijackThis.exe;

IceSword.exe;

iparmo.exe;

Iparmor.exe;

isPwdSvc.exe;

kabaload.exe;

KaScrScn.SCR;

KASMain.exe;

KASTask.exe;

KAV32.exe;

KAVDX.exe;

KAVPFW.exe;

KAVSetup.exe;

KAVStart.exe;

KISLnchr.exe;

KMailMon.exe;

KMFilter.exe;

KPFW32.exe;

KPFW32X.exe;

KPFWSvc.exe;

KRegEx.exe;

KRepair.COM;

KsLoader.exe;

KVCenter.kxp;

KvDetect.exe;

KvfwMcl.exe;

KVMonXP.kxp;

KVMonXP_1.kxp;

kvol.exe;

kvolself.exe;

KvReport.kxp;

KVScan.kxp;

KVSrvXP.exe;

…………

4.修改以册表,导致无法显示隐藏文件

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\

Advanced Hidden dword:00000002

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\

Advanced\Folder\Hidden\SHOWALL CheckedValue dword:00000000

5、修改以下服务的启动类型来禁止Windows的自更新和系统自带的防火墙

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\

SharedAccess Start dword:00000004

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\

wuauserv Start dword:00000004

6.删除以册表项,使用户无法进入安全模式

HKEY_LOCAL_MACHINESYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\

HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\SafeBoot\Minimal\

7.连接网络下载

hxxp://.webxxx/xxx.exe

8.关闭杀毒软件实时监控窗口,如瑞星、卡巴,通过自动点击"跳过"按钮来逃过查杀

9.尝试关闭包含以下关键字窗口

Anti

AgentSvr

CCenter

Rsaupd

SmartUp

FileDsty

RegClean

360tray

…………

ikaka

duba

kingsoft

木马

社区

aswBoot

…………

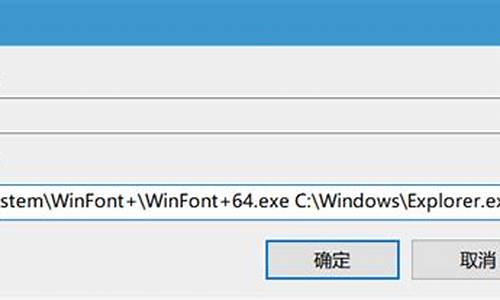

10.注入Explorer.exe和TIMPlatform.exe反弹连接,以逃过防火墙的内墙的审核。

11.隐藏进程,但是可以通过结束桌面进程显示出来。

12.在硬盘分区生成文件:autorun.inf 和 随机字母+数字组成的复制体,并修改“NoDriveTypeAutoRun”使可以随可移动存储介质传播。

用360顽固木马专杀杀毒://dl.360safe/360compkill.zip

硬盘启动流程

mshta.exe -> HTML Application HOST HTML应用程序主机

msiexec.exe -> Starts Windows Installer Program 开始Windows安装程序

mspaint.exe -> Microsoft Paint 画板

msswchx.exe ->

mstask.exe -> Task Schedule Program 任务表程序

mstinit.exe -> Task scheduler setup 任务表安装

narrator.exe -> Program will allow you to he a narrator for reading. Micros

oft讲述人

nstat.exe -> Displays protocol stats and current TCP/IP connections using N

BT 使用 NBT(TCP/IP 上的 NetBIOS)显示协议统计和当前 TCP/IP 连接。

nddeapir.exe -> NDDE API Server side NDDE API服务器端

net.exe -> Net Utility 详细用法看/?

net1.exe -> Net Utility updated version from MS Net的升级版

netdde.exe -> Network DDE will install itself into the background 安装自己到后

台

netsh.exe -> Creates a shell for network information 用于配置和监控 Windows 2

000 命令行脚本接口。

netstat.exe -> Displays current connections. 显示协议统计和当前的 TCP/IP 网络

连接。

nlsfunc.exe -> Loads country-specific information 加载特定国家(地区)的信息。

Windows 2000 和 MS-DOS 子系统不使用该命令。接受该命令只是为了与 MS-DOS 文件兼

容。

notepad.exe -> Opens Windows 2000 Notepad 记事本

nslookup.exe -> Displays information for DNS 该诊断工具显示来自域名系统 (DNS)

名称服务器的信息。

ntbackup.exe -> Opens the NT Backup Utility 备份和故障修复工具

ntbooks.exe -> Starts Windows Help Utility 帮助

ntdsutil.exe -> Performs DB maintenance of the ADSI 完成ADSI的DB的维护

ntfrs.exe -> NT File Replication Service NT文件复制服务

ntfrsupg.exe ->

ntkrnlpa.exe -> Kernel patch 核心补丁

ntoskrnl.exe -> Core NT Kernel KT的核心

ntsd.exe ->

ntvdm.exe -> Simulates a 16-bit Windows environment 模拟16位Windows环境

nw16.exe -> Netware Redirector NetWare转向器

nwscript.exe -> runs netware scripts 运行Netware脚本

odbcad32.exe -> ODBC 32-bit Administrator 32位ODBC管理

odbcconf.exe -> Configure ODBC drivers and data sources from command line 命

令行配置ODBC驱动和数据源

taskman.exe -> Task Manager 任务管理器

taskmgr.exe -> Starts the Windows 2000 Task Manager 任务管理器

tcmsetup.exe -> telephony client wizard 电话服务客户安装

tcpsvcs.exe -> TCP Services TCP服务

.exe -> Telnet Utility used to connect to Telnet Server

termsrv.exe -> Terminal Server 终端服务

tftp.exe -> Trivial FTP 将文件传输到正在运行 TFTP 服务的远程计算机或从正在运行

TFTP 服务的远程计算机传输文件

tftpd.exe -> Trivial FTP Daemon

themes.exe -> Change Windows Themes 桌面主题

tlntadmn.exe -> Telnet Server Administrator Telnet服务管理

tlntsess.exe -> Display the current Telnet Sessions 显示目前的Telnet会话

tlntsvr.exe -> Start the Telnet Server 开始Telnet服务

tracert.exe -> Trace a route to display paths 该诊断实用程序将包含不同生存时间

(TTL) 值的 Internet 控制消息协议 (ICMP) 回显数据包发送到目标,以决定到达目标

用的路由

tsadmin.exe -> Terminal Server Administrator 终端服务管理器

tscon.exe -> Attaches a user session to a terminal session. 粘贴用户会话到终端

对话

tsdiscon.exe -> Disconnect a user from a terminal session 断开终端服务的用户

tskill.exe -> Kill a Terminal server process 杀掉终端服务

tsprof.exe -> Used with Terminal Server to query results. 用终端服务得出查询结

果

tsshutdn.exe -> Shutdown the system 关闭系统

unlodctr.exe -> Part of performance monitoring 性能监视器的一部分

upg351db.exe -> Upgrade a jet database 升级Jet数据库

ups.exe -> UPS service UPS服务

user.exe -> Core Windows Service Windows核心服务

userinit.exe -> Part of the winlogon process Winlogon进程的一部分

usrmgr.exe -> Start the windows user manager for domains 域用户管理器

utilman.exe -> This tool enables an administrator to designate which computers automatically open accessibility tools when Windows 2000 starts. 指定2000启动时自动打开那台机器

verifier.exe -> Driver Verifier Manager Driver Verifier Manager

vwipxspx.exe -> Loads IPX/SPX VDM 调用IPX/SPX VDM

w32tm.exe -> Windows Time Server 时间服务器

wextract.exe -> Used to extract windows files 解压缩Windows文件

winchat.exe -> Opens Windows Chat 打开Windows聊天

winhlp32.exe -> Starts the Windows Help System 运行帮助系统

winlogon.exe -> Used as part of the logon process. Logon进程的一部分

winmine.exe -> windows Game 挖地雷

winmsd.exe -> Windows Diagnostic utility 系统信息

wins.exe -> Wins Service Wins服务

winspool.exe -> Print Routing 打印路由

winver.exe -> Displays the current version of Windows 显示Windows版本

wizmgr.exe -> Starts Windows Administration Wizards Windows管理向导

wjview.exe -> Command line loader for Ja 命令行调用Ja

wowdeb.exe -> . For starters, the 32-bit APIs require that the WOWDEB.EXE tas

k runs in the target debugees VM 启动时,32位API需要

wowexec.exe -> For running Windows over Windows Applications 在Windows应用程序

上运行Windows

wpnpinst.exe -> ?

write.exe -> Starts MS Write Program 写字板

wscript.exe -> Windows Scripting Utility 脚本工具

wupdmgr.exe -> Starts the Windows update Wizard (Internet) 运行Windows升级向导

xcopy.exe -> 复制文件和目录,包括子目录

Win XP控制台命令详解

Win XP(包括2000)的控制台命令是在系统出现一些意外情况下的一种非常有效的

诊断和测试以及恢复系统功能的工具。小编的确一直都想把这方面的命令做个总结,这

次辛苦老范给我们整理了这份实用的秘笈。

第一部分:文件和目录操作命令

Attrib Batch Chdir (Cd) Copy Delete (Del) Expand Mkdir (md) Rmdir (Rd) Type

More

第二部分:系统和磁盘操作命令

Bootcfg hkdsk Diskpart Fixboot Fixmbr format Map

第三部分:操作和特殊功能命令

Cls Disable Enable Exit Help commandname Listsvc Logon Net use

Set Systemroot

Attrib

更改单个文件或目录的属性。该命令设置或删除指派给文件或目录的只读、系统、

存档、隐藏以及压缩属性。

含有下列参数的 attrib 命令仅当使用故障恢复控制台时才可用。含有不同参数的

attrib

命令可在命令提示符中使用。

attrib [ +r|-r] [ +s|-s] [ +h|-h] [ +c|-c] [ [ drive:] [ path] filename]

参数

+r 设置只读属性。

-r 清除只读属性。

+s 设置系统属性。

-s 清除系统属性。

+h 设置隐藏属性。

-h 清除隐藏属性。

+c 设置压缩属性。

-c 清除压缩属性。

[ [ drive:] [ path] filename]

指定要处理的目录或文件的位置和名称。可以一次只更改一个文件,也可以更改整

个目录。

注意:可以用一个命令更改一个文件或目录的多个属性。

Batch

执行在文本文件中指定的命令。batch 命令仅在使用故障恢复控制台时才可用。故

障恢复控制台可以从安装 CD 中启动。

batch input_file [ output_file]

参数

input_file

指定包含要执行的命令列表的文本文件。Input_file 可以由驱动器号和冒号、目录

名、文件名或它们的组合构成。

output_file

如果指定,则在命名文件中存储命令输出。如果没有指定,输出将显示在屏幕上。

范例

下例将执行批处理文件 C:\Jobs\Find.txt 并将输出存储在文件

C:\Jobs\Results.txt 中:

batch c:\jobs\find.txt c:\jobs\results.txt

注意:批处理文件不能包含嵌套的 batch 命令。

Chdir(Cd)

显示当前目录的名称,或更改当前的文件夹。

含有下列参数的 chdir 命令仅在使用故障恢复控制台时才可用。可在命令提示符下

使用带有不同参数的 chdir 命令。

chdir [drive:] [path] [ ..]

或者

cd [drive:] [ path] [ ..]

参数 无

如果不带任何参数,chdir 将显示当前驱动器和文件夹的名称。只与驱动器号一起

使用(例如 cd C:),chdir 将显示指定驱动器上的当前目录。

[ drive:] [ path]

指定要改到的驱动器(如果不是当前驱动器)和目录。

[ ..]

指明要改到父文件夹。在 chdir 和两个句点之间插入一个空格。

注意

Chdir 将空格视作分隔符。用引号将包含空格的目录名扩起来。例如:

cd "driver cache"

Chdir 只适用于当前 Windows 安装的系统目录、可移动媒体、硬盘分区的根目录或本地

安装源。

Copy

将单个文件复制到其他位置。含有下列参数的 copy 命令仅在使用故障恢复控制台

时才可用。

可在命令提示符下使用带不同参数的 copy 命令。

copy source [ destination]

参数

source

指定要被复制的文件的位置和名称。Source 可由驱动器号和冒号、目录名、文件名

或组合所组成。

destination

指定要复制到其中的文件或文件集的位置和名称。Destination 可以由驱动器号和

冒号、文件夹名、文件名及组合而组成。

注意

源可以是可移动媒体、当前 Windows 安装的系统目录中的任何目录、驱动器的根目录、

本地安装源或 Cmdcons 目录。

目标可以是除可移动媒体以外的任何与源相同的位置。如果没有指定目标,则默认为当

前目录。

Windows 安装 CD 中的压缩文件在复制过程中解压缩。

Copy 不支持通配符。

Delete(Del)

删除单个文件。含有下列参数的 delete 或 del 命令仅在使用故障恢复控制台时才

可用。可在命令提示符下使用带有不同参数的 delete 或 del 命令。

delete [ drive:] [ path] filename

或者

del [ drive:] [ path] filename

参数

[ drive:] [ path] filename指定要删除的文件的位置和名称。

注意

Delete 只适用于当前 Windows 安装的系统目录、可移动媒体、硬盘分区的根目录或本

地安装源。

Dir

显示目录中的文件和子目录列表。含有下列参数的 dir 命令仅在使用故障恢复控制

台时才可用。可在命令提示符下使用带有不同参数的 dir 命令。

dir [ drive:] [ path] [ filename]

参数

[ drive:] [ path]

指定要查看列表的驱动器和目录。

[ filename]

指定要查看列表的特定文件或一组文件。可以使用多个文件名。文件名可以用空格

、逗号或分号隔开。可以在 filename 参数中使用通配符(? 和 *)显示一组文件。

Dir 还列出磁盘的卷标和序列号,以及所列文件的数目,累计大小和磁盘上剩余的

可用空间(以字节计)。对于每个文件和子目录而言,dir 列出文件的扩展名、文件字

节数、文件的最后修改日期和时间以及下列文件属性(如果可用):

缩写 属性

d 目录

h 隐藏文件

s 系统文件

e 加密

r 只读

a 存档文件

c 已压缩

p 重新分析点

注意:

Dir 仅适用于当前 Windows 安装的系统目录、可移动媒体、硬盘分区的根目录或本

地安装源。

Expand

从压缩文件中提取文件。通过该命令可从 .cab 文件或压缩文件中提取驱动程序文

件。

含有下列参数的 expand 命令仅在使用故障恢复控制台时才可用。可在命令提示符

下使用带有不同参数的 expand 命令。

expand source [ /F:filespec}] [ destination] [ /d] [ /y]

参数

source

指定要展开的文件。如果源文件只包含一个文件,请使用该选项。source 可由驱动

器号和冒号、目录名、文件名或组合所组成。不能使用通配符。

/f:size

如果源文件包含多个文件,指定要提取的文件的名称。可以对要提取的文件使用通

配符。

destination

指定提取文件或每个单独文件的目标目录和(或)文件名。

/d

列出 CAB 文件中包含的文件而不展开或提取。

/y

在展开或提取文件时不出现覆盖提示。

范例

下例将从安装 CD 上的驱动程序 CAB 文件中提取 Msgame.sys 文件并将其复制到

C:\Windows\System\Drivers:

expand d:\i386\driver.cab\f:msgame.sys c:\windows\system\drivers

下例将展开压缩文件 Access.cp_:

expand d:\i386\acces.cp_c:\windows\system32\access.cpl

下例将列出安装 CD 上的驱动程序 CAB 文件中的所有文件。

expand /d d:\i386\driver.cab

要点

驱动程序 CAB 文件包含成千上万的文件,其中包括由 Windows 提供的大部分驱动程序

。将所有文件从 CAB 文件展开到硬盘上需要花较长的时间和大量的磁盘空间。建议 仅

从该文件中提取需要的文件。

注意

如果没有指定目标,文件将被复制到当前目录。

不能将软盘驱动器或 CD-ROM 等可移动媒体指定为目标。

Mkdir(md)

创建目录或子目录。含有下列参数的 mkdir 命令仅在使用故障恢复控制台时可用。

可在命令提示符下使用带不同参数的 mkdir 命令。

mkdir [ drive:] path

或者

md [ drive:] path

参数

drive:

指定要创建新目录的驱动器。

path

指定新目录的名称和位置。不能使用通配符。

注意

Mkdir 仅适用于当前 Windows 安装的系统目录、可移动媒体、硬盘分区的根目录或本地

安装源。

Rename(Ren)

更改单个文件的名称。含有下列参数的 rename 命令仅在使用故障恢复控制台时可

用。可在命令提示符下使用带不同参数的 rename 命令。

rename [ drive:] [ path] filename1 filename2

或者

ren [ drive:] [ path] filename1 filename2

参数

[ drive:] [ path] filename1

指定要重新命名的文件的位置和名称。不能使用通配符。

filename2

为文件指定新的名称。重新命名文件时不能指定新的驱动器或路径。

Rmdir(Rd)

删除目录。含有下列参数的 rmdir 命令仅在使用故障恢复控制台时可用。可在命令

提示符下使用带不同参数的 mdir 命令。

rmdir [ drive:] path

或者

rd [ drive:] path

参数

[ drive:] path

指定要删除的目录的位置和名称。不能使用通配符。

注意

目录必须为空否则命令失败。

Rmdir 仅适用于当前 Windows 安装的系统目录、可移动媒体、硬盘分区的根目录或本地

安装源。

Type

电脑有哪些?

通电后,磁头接收到从硬盘控制芯片上传来的第一个启动指令,然后开始读主引导扇区的初始信息,确定硬盘保留区的位置,然后读硬盘保留区,确定缺陷列表、调入校验算法公式、读入内部操作指令等等。所有这些完成了,硬盘完成初始化,正式进入工作状态。然后,硬盘开始读取引导扇区(逻辑零),确定硬盘的起点和分区表位置,读入分区表等等。

往后就是读取操作系统引导程序,XP 是NTLDR,NTLDR处理启动菜单文件boot.ini,然后执行Ntdetect,检测一些基本设备和配置信息,然后加载系统相应的内核和HAL文件,一般是Ntoskrnl.exe 和Hal.dll这2个文件,到了这一步电脑上显示的就是滚动的进度条。

然后再读取注册表SYSTEM HIVE(Windows\System32\Config\System),来决定需要加载的设备驱动,通过加载Ntoskrnl.exe 创建Smss进程。

Smss进程完成以下功能

1.创建LPC port对象,为MSDOS定义符号连接,例如COM1、LPT1,如安装有Terminal Services,则创建\Sessions目录

2.运行注册表里HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\BootExecute定义的程序,一般默认的是运行Autochk

3.执行HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\PendingFileRenameOperations表键中的延迟,删除,改名操作

4.加载HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\KnownDLLs 初始化paging files和注册表

5.创建系统环境变量,这些定义在HKLM\System\CurrentControlSet\Session Manager\Environment.

6.加载和初始化WIN32子系统的内核模块Win32k.sys

7. 创建WIN32子系统服务器进程,包括Csrss, 创建Winlogon进程。

完成后把系统控制权交给Winlogon Csrss进程

Winlogon Csrss完成一下功能

1.加载GINA模块,默认为Msgina (\Windows\System32\Msgina.dll)

2.启动服务进程Windows\System32\Services.exe

3.启动Lsass(the local secyrity authentication subsystem)进程

4.Gina开始处理交互式登陆,登陆验证成功后,Gina就运行HKLM\Software\Microsoft\Windows NT\CurrentVersion\WinLogon\Userinit,Userinit.exe处理HKCU\Software\Policies\Microsoft\Windows\System\Scripts 和HKLM\Software\Policies\Microsoft\Windows\System\Scripts这里的脚本,然后处理组策略,最后运行HKCU\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell里的SHELL(如果不存在就运行HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell里的,一般这里默认的是EXPLORER.exe)。

5.最后启动其他的启动程序,服务。

到此为止,系统启动完成.

请问注册表里怎么看程序进程和删除进程

系统

系统的前缀为:Win32、PE、Win95、W32、W95等。这些的一般共有的特性是可以感染windows操作系统的 *.exe 和 *.dll 文件,并通过这些文件进行传播。如CIH。

蠕虫

蠕虫的前缀是:Worm。这种的共有特性是通过网络或者系统漏洞进行传播,很大部分的蠕虫都有向外发送带毒邮件,阻塞网络的特性。比如冲击波(阻塞网络),小邮差(发带毒邮件) 等。

木马、黑客

木马其前缀是:Trojan,黑客前缀名一般为 Hack 。木马的共有特性是通过网络或者系统漏洞进入用户的系统并隐藏,然后向外界泄露用户的信息,而黑客则有一个可视的界面,能对用户的电脑进行远程控制。木马、黑客往往是成对出现的,即木马负责侵入用户的电脑,而黑客则会通过该木马来进行控制。现在这两种类型都越来越趋向于整合了。一般的木马如QQ消息尾巴木马 Trojan.QQ3344 ,还有大家可能遇见比较多的针对网络游戏的木马如 Trojan.LMir.PSW.60 。这里补充一点,名中有PSW或者什么PWD之类的一般都表示这个有**密码的功能(这些字母一般都为“密码”的英文“password”的缩写)一些黑客程序如:网络枭雄(Hack.Nether.Client)等。

脚本

脚本的前缀是:Script。脚本的共有特性是使用脚本语言编写,通过网页进行的传播的,如红色代码(Script.Redlof)。脚本还会有如下前缀:VBS、JS(表明是何种脚本编写的),如欢乐时光(VBS.Hytime)、十四日(Js.Fortnight.c.s)等。

宏

其实宏是也是脚本的一种,由于它的特殊性,因此在这里单独算成一类。宏的前缀是:Macro,第二前缀是:Word、Word、Excel、Excel(也许还有别的)其中之一。凡是只感染WORD及以前版本WORD文档的用Word作为第二前缀,格式是:Macro.Word;凡是只感染WORD以后版本WORD文档的用Word做为第二前缀,格式是:Macro.Word;凡是只感染EXCEL及以前版本EXCEL文档的用Excel做为第二前缀,格式是:Macro.Excel;凡是只感染EXCEL以后版本EXCEL文档的用Excel做为第二前缀,格式是:Macro.Excel,以此类推。该类的共有特性是能感染OFFICE系列文档,然后通过OFFICE通用模板进行传播,如:著名的美丽莎(Macro.Melissa)。

后门

后门的前缀是:Backdoor。该类的共有特性是通过网络传播,给系统开后门,给用户电脑带来安全隐患。

种植程序

这类的共有特性是运行时会从体内释放出一个或几个新的到系统目录下,由释放出来的新产生破坏。如:冰河播种者(Dropper.BingHe2.2C)、MSN射手(Dropper.Worm.Smibag)等。

破坏性程序

破坏性程序的前缀是:Harm。这类的共有特性是本身具有好看的图标来诱惑用户点击,当用户点击这类时,便会直接对用户计算机产生破坏。如:格式化C盘(Harm.formatC.f)、杀手命令(Harm.Command.Killer)等。

玩笑

玩笑的前缀是:Joke。也称恶作剧。这类的共有特性是本身具有好看的图标来诱惑用户点击,当用户点击这类时,会做出各种破坏操作来吓唬用户,其实并没有对用户电脑进行任何破坏。如:女鬼(Joke.Girl ghost)。

捆绑机

捆绑机的前缀是:Binder。这类的共有特性是作者会使用特定的捆绑程序将与一些应用程序如QQ、IE捆绑起来,表面上看是一个正常的文件,当用户运行这些捆绑时,会表面上运行这些应用程序,然后隐藏运行捆绑在一起的,从而给用户造成危害。如:捆绑QQ(Binder.QQPass.QQBin)、系统杀手(Binder.killsys)等。 以上为比较常见的前缀,有时候我们还会看到一些其他的,但比较少见,这里简单提一下: DoS:会针对某台主机或者服务器进行DoS攻击; Exploit:会自动通过溢出对方或者自己的系统漏洞来传播自身,或者他本身就是一个用于Hacking的溢出工具; HackTool:黑客工具,也许本身并不破坏你的机子,但是会被别人加以利用来用你做替身去破坏别人。 你可以在查出某个以后通过以上所说的方法来初步判断所中的基本情况,达到知己知彼的效果。在杀毒无法自动查杀,打算用手工方式的时候这些信息会给你很大的帮助

一 木马的种类:

1破坏型:惟一的功能就是破坏并且删除文件,可以自动的删除电脑上的DLL、INI、EXE文件

2、密码发送型:可以找到隐藏密码并把它们发送到指定的信箱。有人喜欢把自己的各种密码以文件的形式存放在计算机中,认为这样方便;还有人喜欢用WINDOWS提供的密码记忆功能,这样就可以不必每次都输入密码了。许多黑客软件可以寻找到这些文件,把它们送到黑客手中。也有些黑客软件长期潜伏,记录操作者的键盘操作,从中寻找有用的密码。

3、远程访问型:最广泛的是特洛伊马,只需有人运行了服务端程序,如果客户知道了服务端的IP地址,就可以实现远程控制。以下的程序可以实现观察"受害者"正在干什么,当然这个程序完全可以用在正道上的,比如监视学生机的操作。

4.键盘记录木马

这种特洛伊木马是非常简单的。它们只做一件事情,就是记录受害者的键盘敲击并且在LOG文件里查找密码。

5.DoS攻击木马:随着DoS攻击越来越广泛的应用,被用作DoS攻击的木马也越来越流行起来。当你入侵了一台机器,给他种上DoS攻击木马,那么日后这台计算机就成为你DoS攻击的最得力助手了。你控制的肉鸡数量越多,你发动DoS攻击取得成功的机率就越大。所以,这种木马的危害不是体现在被感染计算机上,而是体现在攻击者可以利用它来攻击一台又一台计算机,给网络造成很大的伤害和带来损失。

6.代理木马:黑客在入侵的同时掩盖自己的足迹,谨防别人发现自己的身份是非常重要的,因此,给被控制的肉鸡种上代理木马,让其变成攻击者发动攻击的跳板就是代理木马最重要的任务。通过代理木马,攻击者可以在匿名的情况下使用Telnet,ICQ,IRC等程序,从而隐蔽自己的踪迹

7.FTP木马:这种木马可能是最简单和古老的木马了,它的惟一功能就是打开21端口,等待用户连接。现在新FTP木马还加上了密码功能,这样,只有攻击者本人才知道正确的密码,从而进人对方计算机。

8.程序杀手木马:上面的木马功能虽然形形,不过到了对方机器上要发挥自己的作用,还要过防木马软件这一关才行。常见的防木马软件有ZoneAlarm,Norton Anti-Virus等。程序杀手木马的功能就是关闭对方机器上运行的这类程序,让其他的木马更好地发挥作用

9.反弹端口型木马:木马是木马开发者在分析了防火墙的特性后发现:防火墙对于连入的链接往往会进行非常严格的过滤,但是对于连出的链接却疏于防范。于是,与一般的木马相反,反弹端口型木马的服务端 (被控制端)使用主动端口,客户端 (控制端)使用被动端口。木马定时监测控制端的存在,发现控制端上线立即弹出端口主动连结控制端打开的主动端口;为了隐蔽起见,控制端的被动端口一般开在80,即使用户使用扫描软件检查自己的端口,发现类似TCP UserIP:1026 ControllerIP:80ESTABLISHED的情况,稍微疏忽一点,你就会以为是自己在浏览网页。

二:类

1开机磁区

2档案型

3巨集

4其他新种类的

三:1计算机名称

冲击波(WORM_MSBlast.A)

WM_Etkill(宏)

捣毁者(WM_ TRASHER.D)

.......等等...........

2木马

木马的前缀是:Trojan

如Q尾巴:Trojan.QQPSW

网络游戏木马:Trojan.StartPage.FH等

3脚本

脚本的前缀是:Script

如:红色代码Script.Redlof

4系统

系统的前缀为:Win32、PE、Win95、W32、W95等

如以前有名的CIH就属于系统

5宏

宏的前缀是:Macro,第二前缀有Word、Word、Excel、Excel等

如以前著名的美丽莎Macro.Melissa。

6蠕虫

蠕虫的前缀是:Worm

大家比较熟悉的这类有冲击波、震荡波等

7捆绑机

捆绑机的前缀是:Binder

如系统杀手Binder.killsys

8后门

后门的前缀是:Backdoor

如爱情后门Worm.Lovgate.a/b/c

9坏性程序

破坏性程序的前缀是:Harm

格式化C盘(Harm.formatC.f)、杀手命令(Harm.Command.Killer)等。

10玩笑

玩笑的前缀是:Joke

如:女鬼(Joke.Girlghost)。

常见木马名称:

Mbbmanager.exe → 聪明基因

_.exe → Tryit Mdm.exe → Doly 1.6-1.7

Aboutagirl.exe → 初恋情人 Microsoft.exe → 密码使者

Absr.exe → Backdoor.Autoupder Mmc.exe → 尼姆达

Aplica32.exe → 将死者 Mprdll.exe → Bla

Avconsol.exe → 将死者 Msabel32.exe → Cain and Abel

Avp.exe → 将死者 Msblast.exe → 冲击波

Avp32.exe → 将死者 Mschv.exe → Control

Avpcc.exe → 将死者 Msgsrv36.exe → Coma

Avpm.exe → 将死者 Msgsvc.exe → 火凤凰

Avserve.exe → 震荡波 Msgsvr16.exe → Acid Shiver

Bbeagle.exe → 恶鹰蠕虫 Msie5.exe → Canasson

Brainspy.exe → BrainSpy vBeta Msstart.exe → Backdoor.livup

Cfiadmin.exe → 将死者 Mstesk.exe → Doly 1.1-1.5

Cfiaudit.exe → 将死者 Netip.exe → Spirit 2000 Beta

Cfinet32.exe → 将死者 Netspy.exe → 网络精灵

Checkdll.exe → 网络公牛 Notpa.exe → Backdoor

Cmctl32.exe → Back Construction Odbc.exe → Telecommando

Command.exe → AOL Trojan Pcfwallicon.exe → 将死者

Diagcfg.exe → 广外女生 Pcx.exe → Xplorer

Dkbdll.exe → Der Spaeher Pw32.exe → 将死者

Dllclient.exe → Bobo Recycle - Bin.exe → s**tHeap

Dvldr32.exe → 口令 Regscan.exe → 波特后门变种

Esafe.exe → 将死者 Tftp.exe → 尼姆达

Expiorer.exe → Acid Battery Thing.exe → Thing

Feweb.exe → 将死者 User.exe → Schwindler

Flcss.exe → Funlove Vp32.exe → 将死者

Frw.exe → 将死者 Vpcc.exe → 将死者

Icload95.exe → 将死者 Vpm.exe → 将死者

Icloadnt.exe → 将死者 Vsecomr.exe → 将死者

Icmon.exe → 将死者 Server.exe → Revenger, WinCrash, YAT

Icsupp95.exe → 将死者 Service.exe → Trinoo

Iexplore.exe → 恶邮差 Setup.exe → 密码或Xanadu

Rpcsrv.exe → 恶邮差 Sockets.exe → Vampire

Rundll.exe → SCKISS爱情森林 Something.exe → BladeRunner

Rundll32.exe→ 者 Spfw.exe → 瑞波变种PX

Runouce.exe → 中国黑客 Svchost.exe (线程105) → 蓝色代码

Scanrew.exe → 终结者 Sysedit32.exe → SCKISS爱情森林

Scvhost.exe → 安哥 Sy***plor.exe → wCrat

Server 1. 2.exe → Spirit 2000 1.2fixed Sy***plr.exe → 冰河

Intel.exe → 叛逆 Syshelp.exe → 恶邮差

Internet.exe → 幽灵 Sysprot.exe → Satans Back Door

Internet.exe → 网络神偷 Sysrunt.exe → Ripper

Kernel16.exe → Transmission Scount System.exe → s**tHeap

Kernel32.exe → 坏透了或冰河 System32.exe → DeepThroat 1.0

Kiss.exe → 天使 Systray.exe → DeepThroat 2.0-3.1

Krn132.exe → 求职信 Syswindow.exe → Trojan Cow

Libupdate.exe → BioNet Task_Bar.exe

近期高危/木马:

名称:熊猫烧香

名称:U盘破坏者

最新报告:

名称:Win32.Mitglieder.DU

别名:Email-Worm.Win32.Bagle.gi

发现日期:2007/2/11

种类:特洛伊木马

危害等级:★★★★★

原理及基本特征:

Win32.Mitglieder.DU是一种特洛伊,能够在被感染机器上打开一个后门,并作为一个SOCKS 4/5代理。特洛伊还会定期的连接与感染相关的信息的网站。的主要运行程序大小为48,728字节。

感染方式:

的主体程序运行时,会复制到:

%System%\wintems.exe

Mitglieder.DU生成以册表,以确保每次系统启动时运行:

HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\german.exe = "%System%\wintems.exe"

注:'%System%'是一个可变的路径。通过查询操作系统来决定System文件夹的位置。Windows 2000 and NT默认的系统安装路径是C:\Winnt\System32; 95,98 和 ME 的是C:\Windows\System; XP 的是C:\Windows\System32。

危害:

SOCKS Proxy

Mitglieder.DU在25552端口打开一个SOCKS 4/5代理。

名称:“勒索者(Harm.Extortioner.a)”

危害等级:★★★☆

依赖系统:WIN9X/NT/2000/XP。

种类:恶意程序

原理及基本特征:

该恶意程序用E语言编写,运行后会将用户硬盘上除系统盘的各个分区的文件删除,将自身复制到根目录下,试图通过优盘、移动硬盘等移动存储设备传播,并会建立一个名为“警告”的文件。同时该还会弹出内容为:“警告:发现您硬盘内曾使用过盗版了的我公司软件,所以将您部份文件移到锁定了的扇区,若要解锁将文件释放,请电邮liugongs196****9@yahoo.cn购买相应的软件”的窗口,向用户进行勒索.

名称:“情人节”(Vbs_Valentin.A)

种类:脚本类

发作日期:2月14日

危害程度:主要通过电子邮件和mIRC(Internet 在线聊天系统)进行传播, 并在2月14日“情人节”这一天,将受感染的计算机系统中C盘下的文件进行重命名,在其原文件名后增加后缀名“.txt”,并用一串西班牙字符覆盖这些文件的内容,造成计算机系统无法正常使用

计算机疫情监测周报

1

“威金”( Worm_Viking )

它主要通过网络共享进行传播,会感染计算机系统中所有文件后缀名为.EXE的可执行文件,导致可执行文件无法正常启动运行,这当中也包括计算机系统中防软件,蠕虫变种会终止防软件,进而导致其无法正常工作。其传播速度十分迅速,一旦进入局域网络,很快就会导致整个局域网络瘫痪。它还会在受感染的计算机系统里运行后,会修改系统注册表的自启动项,以使蠕虫随计算机系统启动而自动运行。

2 “网络天空”变种(Worm_Netsky.D)

该通过邮件传播,使用UPX压缩。运行后,在%Win dows%目录下生成自身的拷贝,名称为Winlogon.exe。 (其中,%Windows% 是Windows的默认文件夹,通常是 C:\Windows 或 C:\WINNT),使用Word的图标,并在共享文件夹中生成自身拷贝。创建注册表项,使得自身能够在系统启动时自动运行。邮件的发信人、主题、内容和附件都是不固定的。

3 “高波”(Worm_AgoBot)

该是常驻内存的蠕虫,利用RPC DCOM 缓冲区溢出漏洞、IIS5/WEBDAV 缓冲区溢出漏洞和RPC Locator 漏洞进行传播,还可通过弱密码攻击远程系统进行主动传播以及利用mIRC软件进行远程控制和传播。运行后,在%System%文件夹下生成自身的拷贝nvchip4.exe。添加注册表项,使得自身能够在系统启动时自动运行。

4 Worm_Mytob.X

该是Worm_Mytob变种,并利用自身的SMTP引擎按照邮件地址列表中的邮件地址向外发送邮件。该还可以通过网络的共享文件夹进行搜索并尝试在这些文件夹中产生自身的拷贝文件。还具有后门功能,会使用不同的端口连接到指定的服务器上面,该服务器监听来自远程恶意用户的指令,利用这个指令远程用户可以控制受感染机器。同时,该变种利用一个任意的端口建立一个 FTP服务器,远程用户可以下载或上传文件或是恶意程序

1.Elk Cloner(1982年) 它被看作攻击个人计算机的第一款全球,也是所有令人头痛的安全问题先驱者。它通过苹果Apple II软盘进行传播。这个被放在一个游戏磁盘上,可以被使用49次。在第50次使用的时候,它并不运行游戏,取而代之的是打开一个空白屏幕,并显示一首短诗。

2.Brain(1986年) Brain是第一款攻击运行微软的受欢迎的操作系统DOS的,可以感染360K软盘的,该会填充满软盘上未用的空间,而导致它不能再被使用。

3.Morris(1988年) Morris该程序利用了系统存在的弱点进行入侵,Morris设计的最初的目的并不是搞破坏,而是用来测量网络的大小。但是,由于程序的循环没有处理好,计算机会不停地执行、复制Morris,最终导致死机。

4.CIH(1998年) CIH是迄今为止破坏性最严重的,也是世界上首例破坏硬件的。它发作时不仅破坏硬盘的引导区和分区表,而且破坏计算机系统BIOS,导致主板损坏。 此是由台湾大学生陈盈豪研制的,据说他研制此的目的是纪念1986年的灾难或是让反软件难堪。

5.Melissa(1999年) Melissa是最早通过电子邮件传播的之一,当用户打开一封电子邮件的附件,会自动发送到用户通讯簿中的前50个地址,因此这个在数小时之内传遍全球。

6.Love bug(2000年) Love bug也通过电子邮件附近传播,它利用了人类的本性,把自己伪装成一封求爱信来欺骗收件人打开。这个以其传播速度和范围让安全专家吃惊。在数小时之内,这个小小的计算机程序征服了全世界范围之内的计算机系统。

7.“红色代码”(2001年) 被认为是史上最昂贵的计算机之一,这个自我复制的恶意代码“红色代码”利用了微软IIS服务器中的一个漏洞。该蠕虫具有一个更恶毒的版本,被称作红色代码II。这两个都除了可以对网站进行修改外,被感染的系统性能还会严重下降。

8.“Nimda”(2001年) 尼姆达(Nimda)是历史上传播速度最快的之一,在上线之后的22分钟之后就成为传播最广的。

9.“冲击波”(2003年) 冲击波的英文名称是Blaster,还被叫做Lovsan或Lovesan,它利用了微软软件中的一个缺陷,对系统端口进行疯狂攻击,可以导致系统崩溃。

10.“震荡波”(2004年) 震荡波是又一个利用Windows缺陷的蠕虫,震荡波可以导致计算机崩溃并不断重启。

11.“熊猫烧香”(2007年) 熊猫烧香会使所有程序图标变成熊猫烧香,并使它们不能应用。

12.“扫荡波”(2008年) 同冲击波和震荡波一样,也是个利用漏洞从网络入侵的程序。而且正好在黑屏,大批用户关闭自动更新以后,这更加剧了这个的蔓延。这个可以导致被攻击者的机器被完全控制。

13.“Conficker”(2008年) Conficker.C原来要在2009年3月进行大量传播,然后在4月1日实施全球性攻击,引起全球性灾难。不过,这种实际上没有造成什么破坏。

14.“木马下载器”(2009年) 本年度的新,中毒后会产生1000~2000不等的木马,导致系统崩溃,短短3天变成360安全卫士首杀榜前3名(现在位居榜首)

15.“鬼影”(2010年) 该成功运行后,在进程中、系统启动加载项里找不到任何异常,同时即使格式化重装系统,也无法将彻底清除该。犹如“鬼影”一般“阴魂不散”,所以称为“鬼影”。

16 .“极虎”(2010年) 该类似播放器的图标。感染极虎之后可能会遭遇的情况:计算机进程中莫名其妙的有ping.exe 瑞星

和rar.exe进程,并且cpu占用很高,风扇转的很响很频繁(手提电脑),并且这两个进程无法结束。某些文件会出现usp10.dll、lpk.dll文件,杀毒软件和安全类软件会被自动关闭,如瑞星、360安全卫士等如果没有及时升级到最新版本都有可能被停掉。破坏杀毒软件,系统文件,感染系统文件,让杀毒软件无从下手。极虎最大的危害是造成系统文件被篡改,无法使用杀毒软件进行清理,一旦清理,系统将无法打开和正常运行,同时基于计算机和网络的帐户信息可能会被盗,如网络游戏帐户、银行帐户、支付帐户以及重要的电子邮件帐户等。

请教各位

哦~!!!交给我解决吧~!!!

HKLM为HKEY_LOCAL_MACHINE的缩写;HKCU为HKEY_CURRENT_USER的缩写

Run注册键 -- Run是自动执行程序最常用的注册键,HKCU下面的Run键紧接HKLM下面的Run键执行,按两者都在处理“启动”文件夹之前。

位置是:

HKCU-Software-Microsoft-Windows-CurrentVersion-Run ,以及

HKLM-Software-Microsoft-Windows-CurrentVersion-Run

(我就是修改过这两个,就是开机的启动项,启动后就是进程了。)

Load 注册键 -- 很少人知道这个注册键(看了文章之后你就知道了),实际上它也能自动启动程序。其具体位置:

HKCU-Software-Microsoft-WindowsNT-CurrentVersion-Windows-load

Userinit 注册键 -- 也是个不为人知的能使系统启动时自动初始化程序的注册键。它的具体位置是在:

HKLM-Software-Microsoft-WindowsNT-CurrentVersion-Winlogon-Userinit

ExplorerRun 注册键 -- 和load,Userinit不同,ExplorerRun键在HKCU和HKLM下都有,具体位置:

HKCU-Software-Microsoft-WindowsCurrentVersion-Policies-Explorer-Run ,以及

HKLM-Software-Microsoft-WindowsCurrentVersion-Policies-Explorer-Run

RunServicesOnce 注册键 -- RunServicesOnce注册键用来启动服务程序,启动时间在用户登陆之前,而且先于其他通过注册键启动的程序。其具体位置是:

HKCU-Software-Microsoft-Windows-CurrentVersion-Run-Services-Once ,以及

HKLM-Software-Microsoft-Windows-CurrentVersion-Run-Services-Once

Runservices 注册键 -- Runservices注册键指定的程序紧接RunServicesOnce后运行,但两者都在用户登陆之前。它的具体位置:

HKCU-Software-Microsoft-Windows-CurrentVersion-Run-Services ,以及

HKLM-Software-Microsoft-Windows-CurrentVersion-Run-Services

RunOnce 注册键 -- 安装程序通常用RunOnce键自动执行程序,HKLM下面的RunOnce键会在用户登陆之后立即执行程序,执行时机是在其他Run键指定的程序之前。HKCU下面的RunOnce键会在操作系统处理其他Run键以及“开始”菜单中“程序”--“启动”文件夹的内容后执行。

具体位置:

HKCU-Software-Microsoft-Windows-Current-Version-RunOnce ,以及

HKLM-Software-Microsoft-Windows-Current-Version-RunOnce 。

Windows XP系统要多出一个注册键HKLMSoftwareMicrosoftWindowsCurrentVersionRunOnceEx

■■■■■进程里的svchost是什么?怎么一结束它就出现离重新启动还有59秒

什么是CPU?

CPU是英语“Central Processing Unit/中央处理器”的缩写,CPU一般由逻辑运算单元、控制单元和存储单元组成。在逻辑运算和控制单元中包括一些寄存器,这些寄存器用于CPU在处理数据过程中数据的暂时保存, 其实我们在买CPU时,并不需要知道它的构造,只要知道它的性能就可以了。

CPU主要的性能指标有:

主频即CPU的时钟频率(CPU Clock Speed)。这是我们最关心的,我们所说的233、300等就是指它,一般说来,主频越高,CPU的速度就越快,整机的就越高。 时钟频率即CPU的外部时钟频率,由电脑主板提供,以前一般是66MHz,也有主板支持75各83MHz,目前Intel公司最新的芯片组BX以使用100MHz的时钟频率。另外VIA公司的MVP3、MVP4等一些非Intel的芯片组也开始支持100MHz的外频。精英公司的BX主板甚至可以支持133MHz的外频,这对于超频者来是首选的。

内部缓存(L1 Cache):封闭在CPU芯片内部的高速缓存,用于暂时存储CPU运算时的部分指令和数据,存取速度与CPU主频一致,L1缓存的容量单位一般为KB。L1缓存越大,CPU工作时与存取速度较慢的L2缓存和内存间交换数据的次数越少,相对电脑的运算速度可以提高。

外部缓存(L2 Cache):CPU外部的高速缓存,Pentium Pro处理器的L2和CPU运行在相同频率下的,但成本昂贵,所以Pentium II运行在相当于CPU频率一半下的,容量为512K。为降低成本Inter公司生产了一种不带L2的CPU命为赛扬,性能也不错,是超频的理想。

MMX技术是“多媒体扩展指令集”的缩写。MMX是Intel公司在1996年为增强Pentium CPU在音像、图形和通信应用方面而取的新技术。为CPU增加57条MMX指令,除了指令集中增加MMX指令外,还将CPU芯片内的L1缓存由原来的16KB增加到32KB(16K指命+16K数据),因此MMX CPU比普通CPU在运行含有MMX指令的程序时,处理多媒体的能力上提高了60%左右。目前CPU基本都具备MMX技术,除P55C和Pentium ⅡCPU还有K6、K6 3D、MII等。

制造工艺:现在CPU的制造工艺是0.35微米,最新的PII可以达到0.28微米,在将来的CPU制造工艺可以达到0.18微米。

CPU的厂商

1.Intel公司 Intel是生产CPU的老大哥,它占有80%多的市场份额,Intel生产的CPU就成了事实上的x86CPU技术规范和标准。最新的PII成为CPU的首选。

2.AMD公司目前使用的CPU有好几家公司的产品,除了Intel公司外,最有力的挑战的就是AMD公司,最新的K6和K6-2具有很好性价比,尤其是K6-2用了3DNOW技术,使其在3D上有很好的表现。

3.IBM和Cyrix 美国国家半导体公司IBM和Cyrix公司合并后,使其终于拥有了自己的芯片生产线,其成品将会日益完善和完备。现在的MII性能也不错,尤其是它的价格很低。

4.IDT公司 IDT是处理器厂商的后起之秀,但现在还不太成熟。

如何查看CPU:右击"我的电脑"-"属性".

PF:Page File,页面文件(虚拟内存)

PF使用率:虚拟内存已经使用的空间量的值

因为是已经使用的空间的值,所以,您插上更多的内存的话,并不会对这个值造成太大影响。

这个使用率并不是说内存使用的效率,而是说内存占用的多少,因此并不是越高越好的。

补充回答:经过查证修改了答案,请您察看。

补充2:170-190很正常,我的PF使用率一直在300左右。CPU使用率达到一半是很正常的现象。不必担心。

如果您的电脑配置好一点的话,CPU使用率的确会有所下降,但是如果进行密集操作还是会上升很多,都是很正常的,因为系统要以最快的速度处理您的操作,当然要快速运行,CPU使用率和PF就上升了.

PF:PageFile(虚拟内存)物理内存已经不够用的时候,把将那些暂时不用的数据放到硬盘上它的作用与物理内存基本相似,要降低PF使用率最好的办法是增加内存。

PF使用率就是表示着被系统使用的页面文件的量。如果计算机运行接近最大限度,可以增大页面文件的大小。

CPU使用率与PF使用率就相当于你电脑的CPU配置及内存条大小与系统性能的正比关系咯。CPU使用率太高说明了你的系统开销太大(XP sp2)或者你的CUP已经OUT了需要换咯;你的内存及虚拟内存的硬盘就是PF,“PF使用率开机就太高”有可能是你开机随系统启动的程序太多太大,同时你的内存太小咯,又或者你系统设置得不好...O%Z

建议:硬件升级是最好的方法(单独升内存会使机器的命中率降低 即PF降 CPU升)wF9$

改善的方法很多:装个小一点的系统,关闭随开机启动的程序,清册表垃圾,做一下系统盘的碎片整理,设置一下虚拟内存及环境变量,降低下分辨率及刷新率,更绝的话去控制面板/管理工具/计算机管理,看其需要手工关闭一些系统服务咯...

把开机时不必要启动的东西很关掉,另外去系统进程里停掉一些进程,当然这得需要你能识别各位进程的作用了,建议把虚伪内存改为除系统盘以外的盘,这样一定程度上可以减少系统盘的文件碎片,速度也可以在很长时间内保持较快

system process

进程文件: [system process] or [system process]

进程名称: Windows内存处理系统进程

描述: Windows页面内存管理进程,拥有0级优先。

是否为系统进程: 是

alg.exe

进程文件: alg or alg.exe

进程名称: 应用层网关服务

描述: 这是一个应用层网关服务用于网络共享。

是否为系统进程: 是

csrss.exe

进程文件: csrss or csrss.exe

进程名称: Client/Server Runtime Server Subsystem

描述: 客户端服务子系统,用以控制Windows图形相关子系统。

是否为系统进程: 是

ddhelp.exe

进程文件: ddhelp or ddhelp.exe

进程名称: DirectDraw Helper

描述: DirectDraw Helper是DirectX这个用于图形服务的一个组成部分。

是否为系统进程: 是

dllhost.exe

进程文件: dllhost or dllhost.exe

进程名称: DCOM DLL Host进程

描述: DCOM DLL Host进程支持基于COM对象支持DLL以运行Windows程序。

是否为系统进程: 是

inetinfo.exe

进程文件: inetinfo or inetinfo.exe

进程名称: IIS Admin Service Helper

描述: InetInfo是Microsoft Internet Infomation Services (IIS)的一部分,用于Debug调试除错。

是否为系统进程: 是

internat.exe

进程文件: internat or internat.exe

进程名称: Input Locales

描述: 这个输入控制图标用于更改类似国家设置、键盘类型和日期格式。

是否为系统进程: 是

kernel32.dll

进程文件: kernel32 or kernel32.dll

进程名称: Windows壳进程

描述: Windows壳进程用于管理多线程、内存和。

是否为系统进程: 是

lsass.exe

进程文件: lsass or lsass.exe

进程名称: 本地安全权限服务

描述: 这个本地安全权限服务控制Windows安全机制。

是否为系统进程: 是

mdm.exe

进程文件: mdm or mdm.exe

进程名称: Machine Debug Manager

描述: Debug除错管理用于调试应用程序和Microsoft Office中的Microsoft Script Editor脚本编辑器。

是否为系统进程: 是

mmtask.tsk

进程文件: mmtask or mmtask.tsk

进程名称: 多媒体支持进程

描述: 这个Windows多媒体后台程序控制多媒体服务,例如MIDI。

是否为系统进程: 是

mprexe.exe

进程文件: mprexe or mprexe.exe

进程名称: Windows路由进程

描述: Windows路由进程包括向适当的网络部分发出网络请求。

是否为系统进程: 是

msgsrv32.exe

进程文件: msgsrv32 or msgsrv32.exe

进程名称: Windows信使服务

描述: Windows信使服务调用Windows驱动和程序管理在启动。

是否为系统进程: 是

mstask.exe

进程文件: mstask or mstask.exe

进程名称: Windows任务

描述: Windows任务用于设定继承在什么时间或者什么日期备份或者运行。

是否为系统进程: 是

regsvc.exe

进程文件: regsvc or regsvc.exe

进程名称: 远程注册表服务

描述: 远程注册表服务用于访问在远程计算机的注册表。

是否为系统进程: 是

rpcss.exe

进程文件: rpcss or rpcss.exe

进程名称: RPC Portmer

描述: Windows 的RPC端口映射进程处理RPC调用(远程模块调用)然后把它们映射给指定的服务提供者。

是否为系统进程: 是

services.exe

进程文件: services or services.exe

进程名称: Windows Service Controller

描述: 管理Windows服务。

是否为系统进程: 是

smss.exe

进程文件: smss or smss.exe

进程名称: Session Manager Subsystem

描述: 该进程为会话管理子系统用以初始化系统变量,MS-DOS驱动名称类似LPT1以及COM,调用Win32壳子系统和运行在Windows登陆过程。

是否为系统进程: 是

snmp.exe

进程文件: snmp or snmp.exe

进程名称: Microsoft SNMP Agent

描述: Windows简单的网络协议代理(SNMP)用于监听和发送请求到适当的网络部分。

是否为系统进程: 是

spool32.exe

进程文件: spool32 or spool32.exe

进程名称: Printer Spooler

描述: Windows打印任务控制程序,用以打印机就绪。

是否为系统进程: 是

spoolsv.exe

进程文件: spoolsv or spoolsv.exe

进程名称: Printer Spooler Service

描述: Windows打印任务控制程序,用以打印机就绪。

是否为系统进程: 是

stisvc.exe

进程文件: stisvc or stisvc.exe

进程名称: Still Image Service

描述: Still Image Service用于控制扫描仪和数码相机连接在Windows。

是否为系统进程: 是

svchost.exe

进程文件: svchost or svchost.exe

进程名称: Service Host Process

描述: Service Host Process是一个标准的动态连接库主机处理服务。

是否为系统进程: 是

system

进程文件: system or system

进程名称: Windows System Process

描述: Microsoft Windows系统进程。

是否为系统进程: 是

taskmon.exe

进程文件: taskmon or taskmon.exe

进程名称: Windows Task Optimizer

描述: windows任务优化器监视你使用某个程序的频率,并且通过加载那些经常使用的程序来整理优化硬盘。

是否为系统进程: 是

tcpsvcs.exe

进程文件: tcpsvcs or tcpsvcs.exe

进程名称: TCP/IP Services

描述: TCP/IP Services Application支持透过TCP/IP连接局域网和Internet。

是否为系统进程: 是

winlogon.exe

进程文件: winlogon or winlogon.exe

进程名称: Windows Logon Process

描述: Windows NT用户登陆程序。

是否为系统进程: 是

winmgmt.exe

进程文件: winmgmt or winmgmt.exe

进程名称: Windows Management Service

描述: Windows Management Service透过Windows Management Instrumentation data (WMI)技术处理来自应用客户端的请求。

是否为系统进程: 是

Win2000/WinXP进程及描述

smss.exe Session Manager

csrss.exe 子系统服务器进程

winlogon.exe 管理用户登录

services.exe 包含很多系统服务

lsass.exe 管理 IP 安全策略以及启动 ISAKMP/Oakley (IKE) 和 IP 安全驱动程序。(系统服务) 产生会话密钥以及授予用于交互式客 户/服务器验证的服务凭据(ticket)。(系统服务) ->netlogon

svchost.exe 包含很多系统服务 !!!->eventsystem,(SPOOLSV.EXE 将文件加载到内存中以便迟后打印等。)(附:Svchost.exe文件对那些从动态连接库中运行的服务来说是一个普通的主机进程名。

Svhost.exe文件定位在系统的 %systemroot%system32文件夹下。在启动的时候,Svchost.exe检查注册表中的位置来构建需要加载的服务列表。这就会使 多个Svchost.exe在同一时间运行。每个Svchost.exe的回话期间都包含一组服务, 以至于单独的服务必须依靠Svchost.exe怎样和在那里启动。这样就更加容易控制和查找错误.

Svchost.exe 组是用下面的注册表值来识别。

HKEY_LOCAL_MACHINESoftwareMicrosoftWindows NTCurrentVersionSvchost

每个在这个键下的值代表一个独立的Svchost组,并且当你正在看活动的进程时,它显示作为一个单独的

例子。每个键值都是REG_MULTI_SZ类型的值而且包括运行在Svchost组内的服务。每个Svchost组都包含一个

或多个从注册表值中选取的服务名,这个服务的参数值包含了一个ServiceDLL值。

HKEY_LOCAL_MACHINESystemCurrentControlSetServicesService

explorer.exe 管理器 (internat.exe 托盘区的拼音图标)

=============================================================================================

附加的系统进程(这些进程不是必要的,你可以根据需要通过服务管理器来增加或减少)

mstask.exe 允许程序在指定时间运行。(系统服务)->schedule

regsvc.exe 允许远程注册表操作。(系统服务)->remoteregister

winmgmt.exe 提供系统管理信息(系统服务):netinfo.exe->msftpsvc,w3svc,iisadmn

tlntsvr.exe->tlnrsvr

tftpd.exe 实现 TFTP Internet 标准。该标准不要求用户名和密码。远程安装服务的一部分。(系统服务) termsrv.exe ->termservice

dns.exe 应答对域名系统(DNS)名称的查询和更新请求。(系统服务)

是系统带的,但有些会伪装成它。

svchost.exe是nt核心系统的非常重要的进程,对于2000、xp来说,不可或缺。很多、木马也会调用它。所以,深入了解这个程序,是玩电脑的必修课之一。

大家对windows操作系统一定不陌生,但你是否注意到系统中“svchost.exe”这个文件呢?细心的朋友会发现windows中存在多个 “svchost”进程(通过“ctrl+alt+del”键打开任务管理器,这里的“进程”标签中就可看到了),为什么会这样呢?下面就来揭开它神秘的面纱。

发现

在基于nt内核的windows操作系统家族中,不同版本的windows系统,存在不同数量的“svchost”进程,用户使用“任务管理器”可查看其进程数目。一般来说,win2000有两个svchost进程,winxp中则有四个或四个以上的svchost进程(以后看到系统中有多个这种进程,千万别立即判定系统有了哟),而win2003 server中则更多。这些svchost进程提供很多系统服务,如:rpcss服务(remote procedure call)、dmserver服务(logical disk manager)、dhcp服务(dhcp client)等。

如果要了解每个svchost进程到底提供了多少系统服务,可以在win2000的命令提示符窗口中输入“tlist -s”命令来查看,该命令是win2000 support tools提供的。在winxp则使用“tasklist /svc”命令。

svchost中可以包含多个服务

深入

windows系统进程分为独立进程和共享进程两种,“svchost.exe”文件存在于“%systemroot% system32”目录下,它属于共享进程。随着windows系统服务不断增多,为了节省系统,微软把很多服务做成共享方式,交由 svchost.exe进程来启动。但svchost进程只作为服务宿主,并不能实现任何服务功能,即它只能提供条件让其他服务在这里被启动,而它自己却不能给用户提供任何服务。那这些服务是如何实现的呢?

原来这些系统服务是以动态链接库(dll)形式实现的,它们把可执行程序指向 svchost,由svchost调用相应服务的动态链接库来启动服务。那svchost又怎么知道某个系统服务该调用哪个动态链接库呢?这是通过系统服务在注册表中设置的参数来实现。下面就以rpcss(remote procedure call)服务为例,进行讲解。

从启动参数中可见服务是靠svchost来启动的。

实例

以windows xp为例,点击“开始”/“运行”,输入“services.msc”命令,弹出服务对话框,然后打开“remote procedure call”属性对话框,可以看到rpcss服务的可执行文件的路径为“c:\windows\system32\svchost -k rpcss”,这说明rpcss服务是依靠svchost调用“rpcss”参数来实现的,而参数的内容则是存放在系统注册表中的。

在运行对话框中输入“regedit.exe”后回车,打开注册表编辑器,找到[hkey_local_machine systemcurrentcontrolsetservicesrpcss]项,找到类型为“reg_expand_sz”的键“magepath”,其键值为“%systemroot%system32svchost -k rpcss”(这就是在服务窗口中看到的服务启动命令),另外在“parameters”子项中有个名为“servicedll”的键,其值为“% systemroot%system32rpcss.dll”,其中“rpcss.dll”就是rpcss服务要使用的动态链接库文件。这样 svchost进程通过读取“rpcss”服务注册表信息,就能启动该服务了。

解惑

因为svchost进程启动各种服务,所以、木马也想尽办法来利用它,企图利用它的特性来迷惑用户,达到感染、入侵、破坏的目的(如冲击波变种“w32.welchia.worm”)。但windows系统存在多个svchost进程是很正常的,在受感染的机器中到底哪个是进程呢?这里仅举一例来说明。

设windows xp系统被“w32.welchia.worm”感染了。正常的svchost文件存在于“c:\windows\system32”目录下,如果发现该文件出现在其他目录下就要小心了。“w32.welchia.worm”存在于“c:\windows\system32wins”目录中,因此使用进程管理器查看svchost进程的执行文件路径就很容易发现系统是否感染了。windows系统自带的任务管理器不能够查看进程的路径,可以使用第三方进程管理软件,如“windows优化大师”进程管理器,通过这些工具就可很容易地查看到所有的svchost进程的执行文件路径,一旦发现其执行路径为不平常的位置就应该马上进行检测和处理。

由于篇幅的关系,不能对svchost全部功能进行详细介绍,这是一个windows中的一个特殊进程,有兴趣的可参考有关技术资料进一步去了解它。

回答者:失眠瞌睡虫 - 魔导师 十级 10-23 15:09

评价已经被关闭 目前有 0 个人评价

好

50% (0) 不好

50% (0)

其他回答共 3 条

Svchost.exe 是从动态链接库 (DLL) 中运行的服务的通用主机进程名称。

Svchost.exe 文件位于 %SystemRoot%\\System32 文件夹中。启动时,Svchost.exe 将检查注册表的服务部分,以构建需要加载的服务的列表。Svchost.exe 的多个实例可同时运行。每个 Svchost.exe 会话可以包含一组服务,以便可以根据 Svchost.exe 的启动方式和位置的不同运行不同的服务。这样可以更好地进行控制,且更加便于调试。

Svchost.exe 组由以册表项标识:

HKEY_LOCAL_MACHINE\\Software\\Microsoft\\WindowsNT\\CurrentVersion\\Svchost

此注册表项下的每个值都代表单独的 Svchost 组,并在您查看活动进程时作为单独的实例显示。每个值均为 REG_MULTI_SZ 值,并且包含在该 Svchost 组下面运行的服务。每个 Svchost 组都可以包含一个或多个从以册表项提取的服务名称,该注册表项的参数项包含一个 ServiceDLL 值:

HKEY_LOCAL_MACHINE\\System\\CurrentControlSet\\Services\\服务

要查看在 Svchost 中运行的服务的列表,请执行以下操作:

单击 Windows 任务栏上的开始,然后单击运行。

在打开框中,键入 CMD,然后按 ENTER 键。

键入 Tasklist /SVC,然后按 ENTER 键。

Tasklist 命令显示活动进程的列表。/SVC 命令开关显示每个进程中活动服务的列表。有关进程的详细信息,请键入以下命令,然后按 ENTER 键:

Tasklist /FI "PID eq 进程 ID"(带引号)

以下的 Tasklist 命令输出示例显示正在运行的 Svchost.exe 的两个实例。 Image Name PID Services

========================================================================

System Process 0 N/A

System 8 N/A

Smss.exe 132 N/A

Csrss.exe 160 N/A

Winlogon.exe 180 N/A

Services.exe 208 AppMgmt,Browser,Dhcp,Dmserver,Dnscache,

Eventlog,LanmanServer,LanmanWorkstation,

LmHosts,Messenger,PlugPlay,ProtectedStorage,

Seclogon,TrkWks,W32Time,Wmi

Lsass.exe 220 Netlogon,PolicyAgent,SamSs

Svchost.exe 404 RpcSs

Spoolsv.exe 452 Spooler

Cisvc.exe 544 Cisvc

Svchost.exe 556 EventSystem,Netman,NtmsSvc,RasMan,

SENS,TapiSrv

Regsvc.exe 580 RemoteRegistry

Mstask.exe 596 Schedule

Snmp.exe 660 SNMP

Winmgmt.exe 728 WinMgmt

Explorer.exe 812 N/A

Cmd.exe 1300 N/A

Tasklist.exe 1144 N/A

此示例的两种组合的注册表设置如下所示:

HKEY_LOCAL_MACHINE\\Software\\Microsoft\\Windows NT\\CurrentVersion\\Svchost:

Netsvcs:

Reg_Multi_SZ:EventSystem Ias Iprip Irmon Netman Nwsapagent Rasauto Rasman Remoteaccess SENS Sharedaccess Tapisrv Ntmssvc

RApcss :Reg_Multi_SZ:RpcSs

回答者:匿名 10-23 15:09

Service Host Process 是一个标准的动态连接库主机处理服务。Svchost.exe 文件对那些从动态连接库(DLL)中运行的服务来说是一个普通的主机进程名。Svhost.exe 程序位于系统目录中。在启动的时候,Svchost.exe 检查注册表中的位置来构建需要加载的服务列表。这就会使多个 Svchost.exe 在同一时间运行,Windows 2000 一般有 2 个 Svchost.exe 进程,一个是 RPCSS (Remote Procedure Call) 服务进程,另外一个则是由很多服务共享的一个 Svchost.exe;而在 Windows XP 中,则一般有 4 个以上的 Svchost.exe 服务进程;Windows 2003 中则更多。

回答者:kingyu006 - 助理 二级 10-23 15:10

这个进程简单的描述是:

Service Host Process 是一个标准的动态连接库主机处理服务。Svchost.exe 文件对那些从动态连接库(DLL)中运行的服务来说是一个普通的主机进程名。Svhost.exe 程序位于系统目录中。在启动的时候,Svchost.exe 检查注册表中的位置来构建需要加载的服务列表。这就会使多个 Svchost.exe 在同一时间运行,Windows 2000 一般有 2 个 Svchost.exe 进程,一个是 RPCSS (Remote Procedure Call) 服务进程,另外一个则是由很多服务共享的一个 Svchost.exe;而在 Windows XP 中,则一般有 4 个以上的 Svchost.exe 服务进程;Windows 2003 中则更多。但要注意,若发现 Svchost.exe 进程的路径不在 System32 文件夹中,或其所属用户名为普通登陆名(即非系统进程或服务进程),则其极可能是是程序。

声明:本站所有文章资源内容,如无特殊说明或标注,均为采集网络资源。如若本站内容侵犯了原著者的合法权益,可联系本站删除。